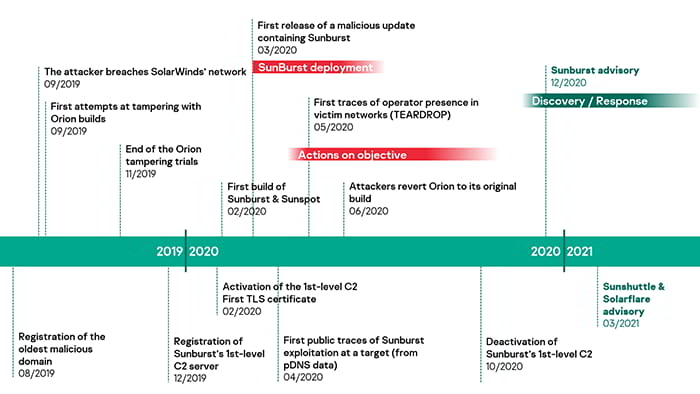

เหตุการณ์โจมตีด้านความปลอดภัย “Sunburst” เป็นหัวข้อข่าวใหญ่ในเดือนธันวาคม 2020 ผู้ก่อภัยคุกคามชื่อ DarkHalo เข้ารุกล้ำระบบของผู้ให้บริการซอฟต์แวร์ระดับองค์กรที่ใช้กันอย่างแพร่หลาย และใช้โครงสร้างพื้นฐานเพื่อแจกจ่ายสปายแวร์โดยปลอมแปลงเป็นการอัปเดตซอฟต์แวร์ที่ถูกต้อง

หลังจากที่สื่อออกข่าวและชุมชนไซเบอร์ซิเคียวริตี้เปิดการไล่ล่าอย่างกว้างขวาง ผู้ก่อภัยคุกคามดูเหมือนจะซ่อนตัวอยู่ภายใต้เรดาร์การตรวจจับ หลังจากเหตุการณ์ Sunburst ก็ไม่มีการค้นพบเหตุการณ์สำคัญที่เกี่ยวข้องกับผู้ก่อภัยคุกคามรายนี้ อย่างไรก็ตาม ผลการวิจัยล่าสุดที่จัดทำโดยทีมวิเคราะห์และวิจัยระดับโลกของแคสเปอร์สกี้ (Kaspersky Global Research and Analysis Team) แสดงให้เห็นว่า DarkHalo อาจไม่ยังไม่ได้เลิกปฏิบัติการ

DarkHalo เก็บตัวเงียบนานมากกว่าหกเดือน แต่ในเดือนมิถุนายน 2021 นักวิจัยของแคสเปอร์สกี้พบร่องรอยของการโจมตีองค์กรภาครัฐหลายแห่งในประเทศหนึ่งด้วยการจี้ DNS ซึ่งเป็นประเภทของการโจมตีที่ประสงค์ร้าย มีการแก้ไขชื่อโดเมน (ที่ใช้เชื่อมต่อ URL address ของเว็บไซต์ กับ IP address ของเซิร์ฟเวอร์ที่โฮสต์เว็บไซต์) และเปลี่ยนเส้นทางการรับส่งข้อมูลเครือข่ายไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี

ในกรณีที่แคสเปอร์สกี้ค้นพบนั้น องค์กรที่ตกเป็นเป้าหมายกำลังพยายามเข้าถึงเว็บอินเทอร์เฟสของบริการอีเมลองค์กร แต่กลับถูกเปลี่ยนเส้นทางไปยังเว็บอินเทอร์เฟสปลอม และถูกหลอกให้ดาวน์โหลดการอัปเดตซอฟต์แวร์ที่เป็นอันตราย นักวิจัยได้ตามรอยผู้โจมตีและสามารถกู้คืน “การอัปเดต” และพบว่ามีการใช้แบ็คดอร์ชื่อ Tomiri ที่ไม่รู้จักมาก่อน

การวิเคราะห์เพิ่มเติมแสดงให้เห็นว่าจุดประสงค์หลักของแบ็คดอร์นี้ คือการสร้างฐานที่มั่นในระบบที่ถูกโจมตี และดาวน์โหลดคอมโพเน้นต์ที่เป็นอันตรายอื่นๆ มีข้อสังเกตที่สำคัญอีกประการหนึ่งคือ แบ็คดอร์ Tomiris มีความคล้ายคลึงกับ Sunshuttle อย่างน่าสงสัย ซึ่งเป็นมัลแวร์ที่ใช้ในการโจมตี Sunburst

ความคล้ายคลึงของ Tomiris และ Sunshuttle ประกอบด้วย (แต่ไม่จำกัดเพียงเท่านี้)

- Tomiris ได้รับการพัฒนาในภาษาโปรแกรมมิ่ง Go เช่นเดียวกับ Sunshuttle

- แบ็คดอร์แต่ละอันใช้รูปแบบการเข้ารหัสเดียว เพื่อเข้ารหัสสำหรับการกำหนดค่าและการรับส่งข้อมูลเครือข่าย

- โปรแกรมทั้งสองตัวพึ่งพางานที่กำหนดไว้ ใช้การสุ่มเพื่อซ่อนกิจกรรม

- เวิร์กโฟลว์ทั่วไปของโปรแกรมทั้งสองตัวนี้ดูคล้ายกันมากพอที่นักวิเคราะห์ระบุว่า สามารถบ่งบอกถึงแนวทางการพัฒนาร่วมกัน โดยเฉพาะอย่างยิ่งวิธีกระจายฟีเจอร์ไปยังฟังก์ชันต่างๆ

- พบข้อผิดพลาดของภาษาอังกฤษในสตริง Tomiris (คำว่า ‘isRunned’) และ Sunshuttle (คำว่า ‘EXECED’) ซึ่งชี้ว่าโปรแกรมอันตรายทั้งสองตัวนี้ถูกสร้างขึ้นโดยคนที่ไม่ใช้ภาษาอังกฤษโดยกำเนิด – เป็นที่ทราบกันดีว่า ผู้ก่อภัยคุกคาม DarkHalo ใช้ภาษารัสเซีย

- แบ็คดอร์ Tomiris ก็ถูกค้นพบในเครือข่ายที่มีเครื่องติดเชื้อ Kazuar ซึ่งเป็นแบ็คดอร์ที่มีโค้ดทับซ้อนกับแบ็คดอร์ Sunburst

นายปิแอร์ เดลเชร์ นักวิจัยด้านความปลอดภัยของแคสเปอร์สกี้ กล่าวว่า “ไม่มีความคล้ายข้อใดที่พอจะเชื่อมโยง Tomiris และ Sunshuttle ได้อย่างแน่ชัด ความคล้ายนี้อาจเป็นเรื่องบังเอิญ แต่เมื่อนำมาพิจารณารวมกันก็มีความเป็นไปได้ที่อาจจะเป็นลักษณะทั่วไปของผู้เขียน หรือมีแนวทางการพัฒนาร่วมกัน”

นายไอแวน เควียตโควสกี้ นักวิจัยด้านความปลอดภัยของแคสเปอร์สกี้ กล่าวว่า “ถ้าการเดาของเราที่ว่า Tomiris และ Sunshuttle เชื่อมโยงกันนั้นถูกต้อง จะทำให้เกิดความกระจ่างใหม่เกี่ยวกับวิธีการสร้างขีดความสามารถของภัยคุกคามใหม่หลังจากที่ถูกจับได้ เราขอสนับสนุนให้ชุมชนคลังข้อมูลภัยคุกคามทำงานวิจัยนี้ซ้ำอีกครั้ง และนำเสนอความเห็นที่สองเกี่ยวกับความคล้ายคลึงที่ได้ค้นพบระหว่าง Sunshuttle และ Tomiris นี้”

สามารถอ่านความเชื่อมโยงระหว่าง Tomiris กับการโจมตี Sunburst เพิ่มเติมได้ในโพสต์ของ Securelist.com https://securelist.com/darkhalo-after-solarwinds-the-tomiris-connection/104311/